- Internet Explorer 6 Service Pack 1 y posteriores parches de seguridad marcaron la base de la estrategia de actualización del navegador en Windows.

- El fin de soporte de IE 8, 9, 10 y la retirada definitiva de Internet Explorer concentraron los esfuerzos de Microsoft en IE11 y Edge.

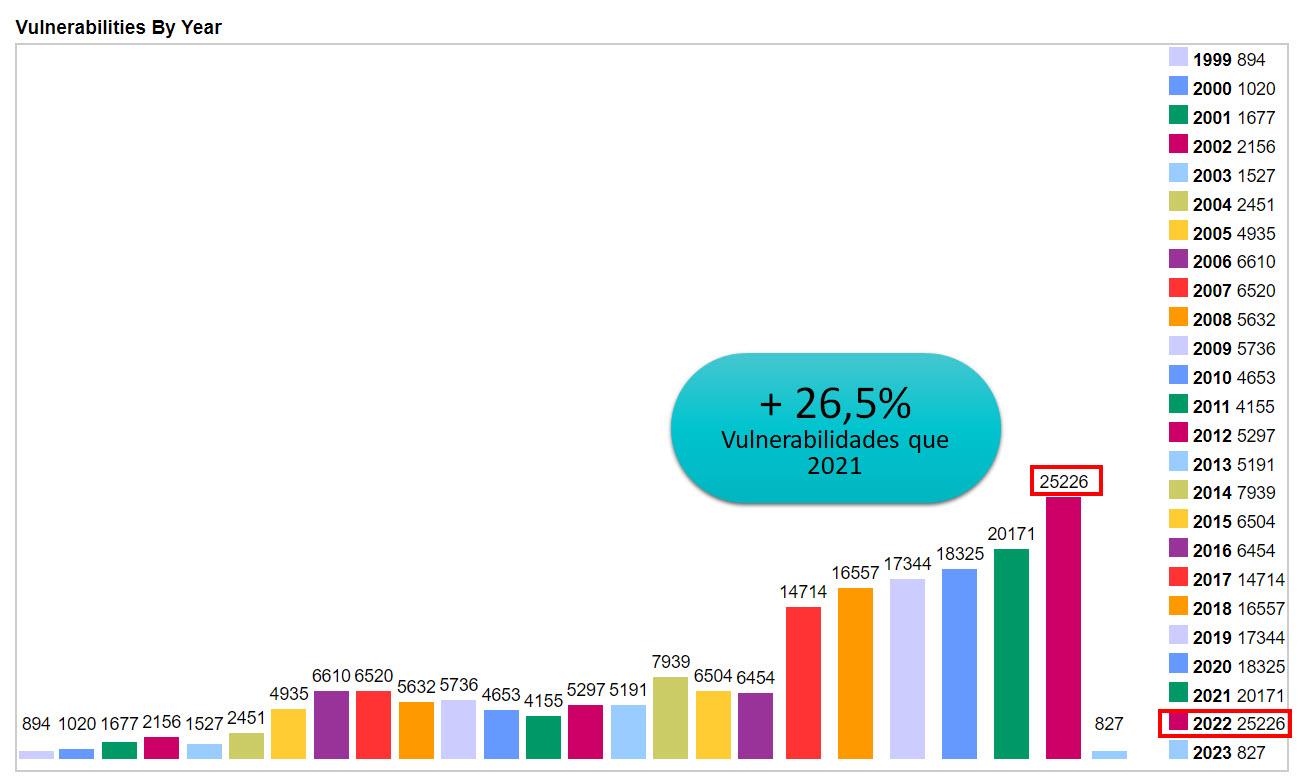

- Diversas vulnerabilidades críticas (CVE-2006-5577 a CVE-2006-5581) obligaron a publicar actualizaciones específicas para IE 5.01 SP4 y 6/6 SP1.

- En entornos que aún dependen de IE, se recomienda limitar su uso, reforzar la seguridad y combinarlo con navegadores modernos.

Si todavía convives con aplicaciones antiguas o equipos heredados, es muy posible que el término Service Pack 1 de Internet Explorer te siga sonando a algo del día a día. Aunque Internet Explorer esté oficialmente retirado, su historia, sus parches de seguridad y las versiones con soporte siguen siendo clave para entender por qué aún hoy se mencionan cosas como IE6 SP1, IE9 o IE11 en entornos corporativos y sistemas legacy.

En las próximas líneas vamos a repasar a fondo qué fue exactamente Internet Explorer 6 Service Pack 1, cómo se relaciona con las actualizaciones de seguridad de Microsoft, qué vulnerabilidades críticas se descubrieron en IE 5.01 y 6, y cómo encaja todo esto con el fin de soporte del navegador y la transición a Microsoft Edge. Además, veremos recomendaciones prácticas para reducir riesgos si todavía necesitas IE por motivos de compatibilidad con webs o aplicaciones internas.

Qué fue Internet Explorer 6 Service Pack 1 y por qué fue tan importante

Internet Explorer 6 Service Pack 1 (IE6 SP1) fue la revisión más completa del motor de IE6 para los sistemas de escritorio de su época, incluyendo Windows XP Home Edition, Windows XP Professional, Windows Millennium Edition (Windows Me), Windows 2000, Windows 98 y Windows NT 4.0 Service Pack 6a. No se trataba solo de un pequeño parche, sino de un paquete acumulativo que introducía numerosas correcciones de errores, mejoras de estabilidad y ajustes de seguridad.

En su momento, Microsoft presentó IE6 SP1 como una manera de ofrecer una experiencia de navegación más privada, fiable y flexible a usuarios que todavía dependían de estos sistemas operativos. Hablamos de una etapa en la que Internet Explorer dominaba el mercado con una cuota cercana al 95%, y en la que muchos portales de banca, salud y administración pública estaban específicamente diseñados para trabajar con este navegador.

Para muchas organizaciones, el despliegue de IE6 SP1 se convirtió en un paso obligado dentro de sus ciclos de mantenimiento, ya que permitía consolidar en un solo paquete múltiples parches de seguridad acumulados, reduciendo el riesgo de quedar expuestos a vulnerabilidades críticas explotadas activamente por atacantes.

Con el paso del tiempo, y a medida que aparecieron nuevas versiones como IE7, IE8, IE9 y finalmente IE11, IE6 SP1 fue quedando relegado a entornos muy concretos, pero su rol histórico dentro del ecosistema Windows y de las políticas de actualización de Microsoft sigue siendo un ejemplo claro de cómo se gestionaban los service packs en aquella época.

Actualizaciones de seguridad clave: del Service Pack a los parches específicos

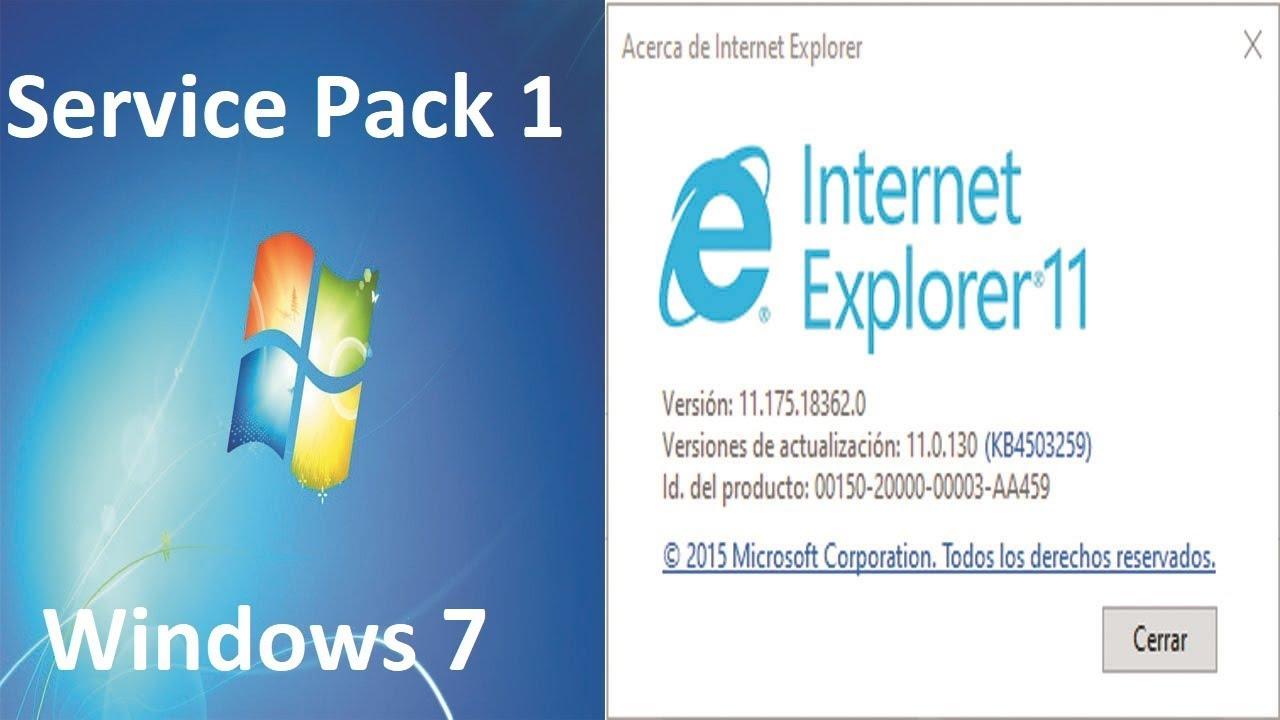

Los service packs como IE6 SP1 convivían con actualizaciones de seguridad puntuales distribuidas a través de Windows Update o del Catálogo de Microsoft Update. Un ejemplo representativo es el archivo IE11-Windows6.1-KB2956283-x64.msu, con un tamaño aproximado de 7,6 MB, destinado a sistemas Windows 7 Service Pack 1 y plataformas equivalentes de 64 bits.

Este paquete concreto responde a una actualización de seguridad vinculada al boletín Microsoft Security Bulletin MS14-018, centrado en corregir vulnerabilidades en Internet Explorer 11. Microsoft indicaba de forma explícita que esta actualización solucionaba un fallo de seguridad concreto, e invitaba a los administradores a revisar la sección de “Recursos relacionados” del propio boletín para comprobar si existían otras actualizaciones adicionales recomendadas para mantener los navegadores al día.

En la práctica, estos parches específicos se añadían encima de los service packs ya instalados, formando una cadena de actualización en la que cada eslabón cerraba nuevas brechas. De este modo, los sistemas con IE6 SP1 primero debían tener el service pack correctamente instalado, y después recibir las sucesivas actualizaciones mensuales o acumulativas con las que Microsoft trataba de frenar la explotación de vulnerabilidades recién descubiertas.

La estrategia combinada de service packs y boletines de seguridad (como MS14-018 o MS06-072, entre otros) fue la forma en que Microsoft gestionó durante años la seguridad de Internet Explorer, tanto en equipos de escritorio como en servidores Windows.

Retirada de Internet Explorer y compatibilidad con Microsoft Edge

Después de décadas siendo el navegador por defecto de Windows, Internet Explorer fue retirado oficialmente y dejó de recibir soporte el 15 de junio de 2022. Esto significa que Microsoft ya no proporciona nuevas actualizaciones de seguridad, correcciones de errores ni mejoras funcionales para IE en las plataformas modernas.

Sin embargo, Microsoft es consciente de que muchos sitios heredados —particularmente en ámbitos como administraciones públicas, servicios sanitarios o entidades financieras— aún exigen el uso de Internet Explorer o tecnologías asociadas como ActiveX o ciertos controles específicos. Para cubrir ese hueco, la compañía ha incorporado en Microsoft Edge el llamado modo de compatibilidad con Internet Explorer (IE mode).

Gracias a este modo, es posible recargar páginas diseñadas para IE dentro de Edge, manteniendo el motor de compatibilidad necesario para que sigan funcionando aplicaciones antiguas, pero apoyándose a la vez en un navegador moderno y soportado. Microsoft Edge es, de hecho, el navegador recomendado actualmente por la propia Microsoft para todos los sistemas Windows recientes.

Este enfoque híbrido permite a empresas y usuarios seguir accediendo a sitios que aún dependen de Internet Explorer, sin necesidad de utilizar directamente un navegador que ya no recibe parches de seguridad. Aun así, la recomendación general es ir planificando cuanto antes la migración completa de estas aplicaciones legacy hacia tecnologías modernas, reduciendo así la dependencia de mecanismos de compatibilidad.

Fin del soporte a versiones antiguas de Internet Explorer (8, 9 y 10)

Mucho antes de la retirada definitiva de IE en 2022, Microsoft ya había empezado a recortar el soporte a las versiones antiguas del navegador. Un hito importante se produjo el 12 de enero de 2016, fecha en la que la compañía dejó de ofrecer soporte y actualizaciones de seguridad para varias versiones de Internet Explorer según el sistema operativo en el que se ejecutaban.

A partir de ese día, las versiones Internet Explorer 8, Internet Explorer 9 e Internet Explorer 10 dejaron de estar soportadas en la mayoría de sistemas de escritorio modernos: Windows 7, Windows 8.1 y Windows 10. En el caso de Windows 8.1 y Windows 10 el impacto práctico era menor, ya que ambos venían de fábrica con Internet Explorer 11, que seguía recibiendo actualizaciones y figuraba como la versión recomendada.

El escenario era algo más delicado para quienes utilizaban esas versiones antiguas de IE con fines de diseño web, pruebas de compatibilidad o ejecución de aplicaciones específicas. Para ellos, el fin del soporte implicaba una exposición creciente a fallos de seguridad que no iban a ser corregidos, lo que empujó a muchas organizaciones a acelerar su migración a navegadores más modernos.

La gran excepción en el ámbito de escritorio fue el polémico Windows Vista. Debido a que Internet Explorer 11 nunca se publicó para este sistema, la única versión con soporte vigente en Vista en aquel momento seguía siendo Internet Explorer 9. Su bajísima cuota de mercado hizo que este caso especial no supusiera un gran quebradero de cabeza para la mayoría de departamentos de TI, aunque sí complicó la vida a algunos usuarios particulares que prolongaron demasiado la vida útil de sus equipos con Vista.

Situación en servidores y tabla de versiones soportadas

Los sistemas operativos de servidor de Microsoft tampoco quedaron al margen de estos cambios. En paralelo a los equipos de escritorio, versiones como Windows Server 2008, 2008 R2, 2012 y 2012 R2 imponían determinados requisitos de versión de Internet Explorer para seguir contando con soporte oficial.

En Windows Server 2008 Service Pack 2, equivalente en muchos aspectos a Windows Vista SP2, la versión con soporte era Internet Explorer 9. Por su parte, Windows Server 2008 R2 SP1 y Windows Server 2012 R2 requerían Internet Explorer 11 para seguir dentro del marco de actualizaciones de seguridad activas. En un caso intermedio, Windows Server 2012 (la edición sin R2) nunca llegó a disponer de IE11, de modo que su única versión de navegador soportado era Internet Explorer 10.

Una tabla representativa de la situación de soporte a 12 de enero de 2016 mostraba, a grandes rasgos, la siguiente correspondencia entre sistemas operativos y versión de Internet Explorer con soporte:

- Windows Vista SP2: Internet Explorer 9.

- Windows Server 2008 SP2: Internet Explorer 9.

- Windows 7 SP1: Internet Explorer 11.

- Windows Server 2008 R2 SP1: Internet Explorer 11.

- Windows Server 2012: Internet Explorer 10.

- Windows 8: recomendación de actualizar a Windows 8.1.

- Windows 8.1*: Internet Explorer 11.

- Windows Server 2012 R2*: Internet Explorer 11.

- Windows 10*: Internet Explorer 11.

- Windows Server 2016 Preview*: Internet Explorer 11.

El asterisco indicaba los sistemas operativos que ya venían de fábrica con Internet Explorer 11 preinstalado. El objetivo de esta alineación era lograr que el mayor número posible de equipos se concentrara en la versión más reciente de IE disponible para cada sistema, simplificando el mantenimiento y reduciendo el número de combinaciones navegador-sistema operativo que Microsoft debía probar y parchear en cada ciclo de actualizaciones.

Impacto de la reducción de versiones: seguridad y recursos de desarrollo

La decisión de limitar el soporte a las versiones más modernas de Internet Explorer tuvo, por un lado, un claro componente de seguridad preventiva. Mantener muchas versiones antiguas activas dispersaba los esfuerzos de Microsoft y dejaba un mayor margen para que los atacantes se centraran en fallos presentes en navegadores sin parches.

Concentrando el soporte en menos combinaciones de versiones y sistemas, se reducía notablemente la superficie de ataque global de todo el ecosistema Windows. Menos navegadores obsoletos implican, en conjunto, menos oportunidades para que cibercriminales aprovechen vulnerabilidades conocidas que ya han sido solucionadas en las versiones más recientes, pero que siguen existiendo en instalaciones desactualizadas.

Por otro lado, la medida permitió a Microsoft reorientar parte de sus recursos de ingeniería y pruebas de calidad. En lugar de dedicar una gran cantidad de tiempo a seguir parcheando Internet Explorer en todas sus variantes, la compañía apostó por focalizar sus esfuerzos en el desarrollo de Microsoft Edge, su navegador de nueva generación para Windows 10, Windows Server 2016 y ediciones posteriores.

Edge se diseñó desde el principio como un reemplazo deliberado de Internet Explorer, eliminando de forma intencionada componentes que históricamente habían sido una fuente de problemas de seguridad, como los Browser Helper Objects (BHOs) o los controles ActiveX. Estas tecnologías proporcionaban mucha flexibilidad a desarrolladores de extensiones y aplicaciones web, pero también abrieron la puerta a todo tipo de malware y exploits dirigidos contra los usuarios de IE.

Vulnerabilidades múltiples en Internet Explorer 5.01 SP4 y 6/6 SP1

Un punto especialmente crítico en la historia de Internet Explorer fue la aparición de múltiples vulnerabilidades graves en IE 6 y versiones previas, documentadas tanto por Microsoft como por diferentes organismos de seguridad. Estas vulnerabilidades estaban presentes en ediciones como Internet Explorer 5.01 Service Pack 4, Internet Explorer 6 y Internet Explorer 6 Service Pack 1.

En el ámbito de la seguridad, estas fallas se evaluaban con distintas propiedades: un nivel de confianza catalogado como oficial, impacto potencial de “obtener acceso” (es decir, permitir a un atacante ejecutar código o acceder a información sensible) y una dificultad considerada “experto”, lo que indica que no cualquier atacante ocasional podía explotarlas sin una preparación técnica significativa.

Además, los requisitos para el atacante se describían como acceso remoto sin cuenta a un servicio exótico. En términos sencillos, bastaba normalmente con que el usuario visitara una página maliciosa o fuera redirigido a contenido específicamente preparado para aprovechar estos fallos, sin necesidad de que el atacante dispusiera de credenciales locales en la máquina víctima.

Las vulnerabilidades se catalogaron con diferentes identificadores estándar CVE, muy utilizados en seguridad informática para permitir la referencia cruzada entre avisos técnicos, boletines de fabricantes y herramientas de gestión de parches. En este caso concreto, se destacaban CVE-2006-5577, CVE-2006-5578, CVE-2006-5579 y CVE-2006-5581, todas ellas relacionadas con problemas de gestión de memoria, tratamiento de objetos HTML o manejo de ciertas funciones dinámicas en Internet Explorer.

Detalle técnico de las vulnerabilidades CVE asociadas

La vulnerabilidad identificada como CVE-2006-5577 afectaba a Internet Explorer 6 y a las versiones anteriores, y estaba relacionada con un procesamiento incorrecto de las etiquetas OBJECT en documentos HTML. Debido a este error de análisis, un atacante remoto podía, mediante usos concretos y no detallados públicamente de estas etiquetas, obtener información sensible sobre la máquina víctima, en particular el path absoluto del directorio temporal de archivos de Internet.

El fallo CVE-2006-5578, también presente en IE6 y versiones previas, se basaba en un error no especificado que permitía a un atacante remoto leer el contenido del directorio temporal de archivos de Internet. Esta lectura se producía a través de mecanismos igualmente no detallados, vinculados con operaciones de arrastrar y soltar (drag and drop), lo que en determinados contextos podía filtrar información privada o revelar detalles útiles para ataques posteriores.

Por su parte, CVE-2006-5579 afectaba a Internet Explorer 6 y tenía que ver con el modo en que el navegador gestionaba determinados scripts de error. IE intentaba acceder a zonas de memoria que ya habían sido liberadas al manejar estos scripts en situaciones específicas. Este acceso a memoria liberada generaba condiciones propicias para una corrupción de memoria, que un atacante habilidoso podía aprovechar para ejecutar código arbitrario en el sistema, incluyendo técnicas como la inyección de DLL, normalmente con los privilegios del usuario que había iniciado el navegador.

Finalmente, la vulnerabilidad CVE-2006-5581 se relacionaba con ciertas funciones DHTML, como la función normalize. El problema residía en que, al usar estas funciones y crear determinados elementos de forma incorrecta, se producía de nuevo un escenario de corrupción de memoria. Como en el caso anterior, esta situación podía ser explotada por un atacante remoto para ejecutar código arbitrario en el equipo víctima, comprometiendo la seguridad del sistema.

Soluciones propuestas: actualizaciones y boletines de seguridad

Para mitigar estas vulnerabilidades en Internet Explorer 5.01 SP4 y 6/6 SP1, Microsoft publicó diferentes actualizaciones de software específicas, accesibles a través de su web de descargas. Estas actualizaciones estaban alineadas con distintas combinaciones de navegador y sistema operativo, y se describían en boletines como Microsoft Security Bulletin MS06-072.

Entre las descargas proporcionadas por Microsoft se encontraban parches para:

- Microsoft Internet Explorer 5.01 Service Pack 4 en Windows 2000 Service Pack 4.

- Microsoft Internet Explorer 6 Service Pack 1 en Windows 2000 Service Pack 4.

- Microsoft Internet Explorer 6 en Windows XP Service Pack 2.

- Microsoft Internet Explorer 6 en Windows XP Professional x64 Edition.

- Microsoft Internet Explorer 6 en Windows Server 2003 y Windows Server 2003 Service Pack 1.

- Microsoft Internet Explorer 6 en Windows Server 2003 para sistemas Itanium y Windows Server 2003 con SP1 para Itanium.

- Microsoft Internet Explorer 6 en Windows Server 2003 x64 Edition.

Además de los parches propiamente dichos, algunos fabricantes como Hewlett-Packard emitieron sus propios boletines de seguridad complementarios, adaptando la información de Microsoft a sus entornos y productos. Entre ellos destacaban series completas de avisos enlazados con los códigos MS03-001 a MS03-051, MS04-001 a MS04-045, MS05-001 a MS05-055 y MS06-001 a MS06-051, todos agrupados en boletines de HP como HPSBST02146, HPSBST02147, HPSBST02148 y HPSBST02140.

Determinados avisos también se actualizaron con el tiempo, como demuestra el histórico de versiones de algunos documentos, donde una primera versión se emitió, por ejemplo, el 14 de diciembre de 2006, y posteriormente se actualizó alrededor del 20 de diciembre del mismo año para reflejar nuevos datos aportados por HP en boletines como HPSBST02180.

Cómo comprobar la versión de Internet Explorer en sistemas antiguos

Para quienes todavía utilizan versiones antiguas de Windows como Vista, o incluso sistemas posteriores donde IE aún esté presente, Microsoft proporcionaba una guía bastante directa para verificar qué versión de Internet Explorer estaba instalada en el equipo.

El procedimiento típico pasaba por abrir el menú Inicio, escribir “iexplore.exe” en la barra de búsqueda y pulsar Enter. Con ello se lanzaba el navegador Internet Explorer. Una vez abierto, desde la barra de menús se podía acceder a la opción Ayuda | Acerca de Internet Explorer; si la barra de menús no estaba visible, bastaba con pulsar la combinación de teclas + y luego seleccionar “Acerca de Internet Explorer”. Una pequeña ventana emergente mostraba con claridad la versión exacta instalada.

Si la versión detectada no era la última compatible con el sistema operativo, la recomendación de Microsoft era ejecutar manualmente Windows Update para buscar actualizaciones disponibles. Para ello se podía usar el comando “WUAPP.EXE” en la barra de búsqueda del menú Inicio; al abrirse la herramienta, se seleccionaba la opción “Buscar actualizaciones” y se aplicaban todos los parches, service packs y actualizaciones acumulativas ofrecidos para el sistema, y así mejorar al máximo el rendimiento de Windows.

De paso, resultaba buena idea aprovechar ese proceso para instalar cualquier otro parche, actualización de seguridad o service pack pendiente, ya que muchos problemas de estabilidad y rendimiento se debían precisamente a un mantenimiento irregular de los equipos y a la acumulación de fallos conocidos sin corregir.

Riesgos de seguir utilizando versiones sin soporte y recomendaciones

Seguir utilizando versiones de Internet Explorer sin soporte, especialmente en entornos conectados de forma habitual a Internet, supone un riesgo considerable de seguridad. Sin parches oficiales, cualquier vulnerabilidad descubierta posteriormente queda abierta de forma indefinida, a merced de cibercriminales y otros actores maliciosos que buscan activamente equipos vulnerables.

Muchos sitios web de gobiernos, entidades financieras, servicios sanitarios y organizaciones reguladas han recomendado (o incluso exigido) usar Internet Explorer durante años. Sin embargo, cuando esa recomendación apunta a versiones que ya no reciben soporte, los usuarios se exponen a fraude, robo de datos y todo tipo de ataques, ya que los exploits para versiones antiguas de IE suelen circular ampliamente una vez que dejan de actualizarse.

Ni siquiera Microsoft se salvó de mantener ciertas dependencias internas de Internet Explorer durante bastante tiempo. Un ejemplo claro fue el Catálogo de Microsoft Update, que durante años arrojaba un error si se visitaba desde navegadores como Mozilla Firefox, recomendando en su lugar utilizar Internet Explorer 6 o posterior. Paradójicamente, esta versión se remontaba a Windows XP en 2001, lo que obligaba a muchos administradores a seguir conviviendo con IE para tareas concretas de descarga de actualizaciones.

Para usuarios domésticos con Windows Vista o versiones posteriores, Microsoft señalaba que, en la mayoría de los casos, el equipo ejecutaría ya la última versión de Internet Explorer compatible con su sistema, y que no era necesario preocuparse en exceso siempre que el sistema estuviera configurado para recibir actualizaciones automáticas y se mantuviera un mínimo de higiene digital (antimalware, firewall, etc.).

Recomendaciones específicas para empresas y usuarios corporativos

En el entorno empresarial, la realidad puede ser mucho más compleja. Muchas organizaciones se apoyan todavía en aplicaciones internas muy antiguas o en sitios web corporativos diseñados para versiones concretas de Internet Explorer, que hacen uso de tecnologías desfasadas como ActiveX y que no han sido adaptadas a estándares modernos.

Idealmente, estos problemas deberían haberse resuelto antes del fin de soporte de Microsoft para las versiones antiguas de IE. Si no ha sido así, el cese de actualizaciones por parte de Microsoft suele actuar como una especie de ultimátum para modernizar el stack tecnológico, especialmente en sectores regulados donde las auditorías de seguridad no pasan por alto la presencia de navegadores sin soporte.

Para entornos donde es inevitable seguir usando versiones inseguras y sin soporte de Internet Explorer, diversas empresas de seguridad han formulado una serie de recomendaciones prácticas. Entre ellas destaca la necesidad de mantener todo el software complementario actualizado, incluyendo componentes muy habituales ligados al navegador, como Adobe Flash (en su momento) u Oracle Java, que fueron foco frecuente de ataques.

También se recomienda instalar un navegador moderno de terceros, como Google Chrome o Mozilla Firefox, y convertirlo en el navegador predeterminado para todo el tráfico web general, incluyendo el acceso a recursos empresariales siempre que sea posible. Ambos navegadores disponen de sistemas de actualización automática integrados; es fundamental mantenerlos habilitados o disponer de un mecanismo centralizado para desplegar las nuevas versiones en todos los equipos.

Otra medida muy útil consiste en limitar el uso de Internet Explorer exclusivamente a las aplicaciones legacy y sitios que realmente lo requieran, reforzando este uso selectivo mediante reglas de firewall u otras herramientas de control. Soluciones de seguridad como ESET Smart Security, por ejemplo, proporcionan guías prácticas para configurar un firewall que solo permita a IE acceder a determinados dominios corporativos, bloqueando el resto del tráfico.

Por último, se aconseja emplear software anti-malware con capacidad para inspeccionar el tráfico web, incluyendo conexiones cifradas con SSL y protocolos como FTP, de modo que sea posible detectar código malicioso, incluidos archivos PDF con virus, incluso cuando se entrega a través de canales en teoría seguros.

A lo largo de los años, Internet Explorer ha pasado de ser el navegador hegemónico de Windows a convertirse en una pieza heredada que solo se mantiene viva por la dependencia de ciertas aplicaciones y sitios antiguos; entender el papel de paquetes como el Service Pack 1 de Internet Explorer 6, las actualizaciones de seguridad específicas como KB2956283 o los boletines MS14-018 y MS06-072, así como las vulnerabilidades identificadas por CVE y las estrategias de mitigación propuestas por Microsoft y otros fabricantes, resulta esencial para gestionar con cabeza cualquier entorno donde IE siga presente, priorizando siempre la actualización, la segmentación de su uso y la migración progresiva hacia navegadores modernos y soportados.